ITセキュリティ予防接種を行う

効果的なのがITセキュリティ予防接種です。疑似的なメール攻撃を送り、社員が巧妙な嘘メールを判別できるようにするトレーニングです。日本における情報セキュリティ対策活動の向上に取り組んでいるJPCERTコーディネーションセンターによるITセキュリティ予防接種調査報告書が発表されています。報告によるとメールを送った直後30分間内に全開封者のうちの約半数が添付ファイルを開いていることがわかりました。攻撃があるとすぐに感染する可能性が高いということです。

2週間の間隔をあけて2回疑似メールを送りましたが、2回目は開封率が下がり予防接種の効果が高いことが分かりました。性別、年齢層・職務などの属性には特に関係がなく、面白いのがメールが届く数が少ない人ほど開封率が高くなるという結果です。数が少ないので丹念にメールを見るのでしょう。JPCERTコーディネーションセンターでは「永遠のメール初心者」層と呼んでいます。

添付ファイルの拡張子を確認しましょう

添付ファイルの拡張子について社員教育をしておきましょう。添付ファイルに「.exe」という拡張子がついていたら実行ファイルですのでウイルスの可能性が高くなります。拡張子とはファイルとアプリケーションソフトを対応づけるために使われています。

例えばエクセルなら「.xls」という拡張子がつきます。ファイル名の後ろにピリオドと3~4文字の英字がつきます。「.xls」の拡張子がついたファイルをダブルクリックするとエクセルに対応づけられていますのでエクセルが起動されます。

この拡張子、パソコン初心者にとって難解なためウィンドウズでは表示しない設定になっています。インターネットに接続しないならかまいませんが、メールでファイルをやり取りする時代ですので拡張子をしっかり覚えておきましょう。

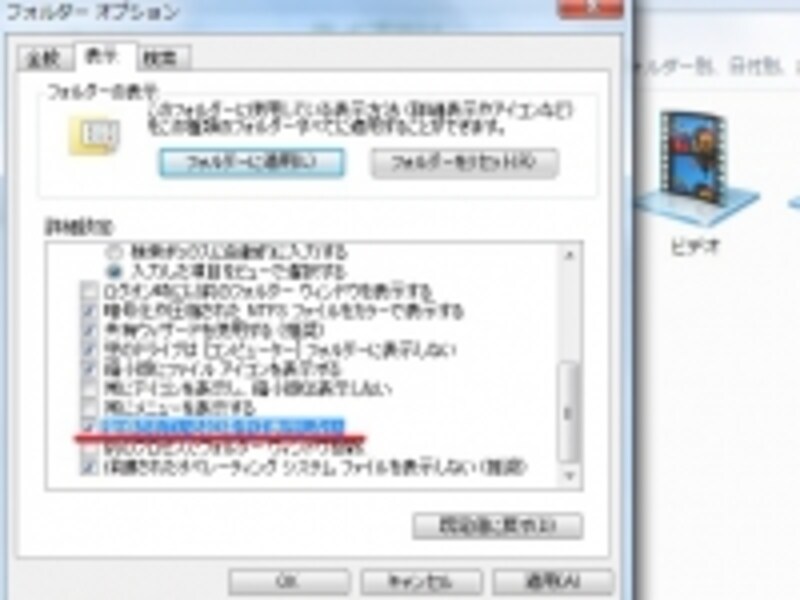

ファイルの拡張子を表示するには「スタート」から「ドキュメント(エクスプローラ)」を選び、メニューバーの「ツール」から「フォルダーオプション」を選びます。フォルダーオプションの中の「表示」をクリックし、詳細設定のスクロールバーを動かし、下から3つ目の「登録されている拡張子は表示しない」のチェックボックスをクリックして、チェックマークをはずして「OK」を押せば拡張子が表示されるようになります。

代表的な拡張子は

ワード .doc .docx エクセル .xls .xlsx パワーポイント .ppt .pptx

PDF .pdf ホームページ .htm .html

メモ帳 .txt 画像 .gif .jpg .png 圧縮ファイル .zip

です。

ワードやエクセルなどオフィス2007から拡張子の後ろに「x」がつくようになりました。

詳しくは→ Web2.0な日々 セマンティックス・ウェブへ

「.exe」「.com」の拡張子は実行ファイルでダブルクリックすると、ファイル(アプリケーション)が実行されるので要注意。「.zip」はフォルダーなどを圧縮したもので中に実行ファイルが含まれている場合があります。

拡張子を偽装するウイルスが登場

最近は、拡張子を偽造するウイルスが登場しています。拡張子が「.doc」のワードなので安心してダブルクリックしたら実は実行ファイル。コンピュータは世界中で使われていますので様々な言語に対応しています。日本語は左から右に書くのが普通ですが、アラビア語、ヘブライ語などセム語族の言語では、文字を右から左に向かって書きます。中には両方の言語を併記して交ぜ書きにするケースがあります。これがビーディと呼ばれる双方向テキストでウィンドウズにも導入されています。

この仕組みを悪用し、実行ファイルでありながら拡張子を見ると「.pdf」などに見せかける拡張子偽装ウイルスが出まわっています。拡張子と共にアイコンも偽装されています。「ドキュメント(エクスプローラ)」の「表示」から「詳細」を選んで、ファイルの種類を確認しましょう。拡張子が「.doc」ですと種類は「Microsoft Word文章」のはずですが「アプリケーション」になっていたら偽装の怖れ大です。

特にPDFは広く普及していますので要注意。またPDFにはさまざまなメディアを埋め込むことができる特性があり、悪さをしようと思うといろいろとできます。PDFを提供しているアドビ社からPDFのアップデートなどがあれば忘れずに実施しましょう。

添付ファイルでどうしても開かないといけないファイルなら、ハードディスクに保存し、ウイルス対策ソフトでファイルスキャンして確認してから開けましょう。メールに添付ファイルをつけずに、本文の中で、「詳細につきましては、こちらをご覧ください」のように記載して、ウイルスに感染する仕掛けをしたウェブサイトに誘導することで、ウイルスに感染させる例も確認されています。

2011年3月、韓国の政府機関や金融機関などの約40のサイトに攻撃が行われました。攻撃を行ったのは世界中に点在する10万台ものパソコンです。一部には日本からの攻撃もあり警察庁が捜査したところ企業内のサーバーが使われており、捜査が入るまでウイルス感染していたことに企業も気がついていませんでした。

同じようなユーザーの累計は10万人を超えていて、現在も相当数のウイルス感染したパソコンやサーバーが潜在しているはずです。自社は大丈夫と思わず攻撃の踏み台とならないよう気をつけましょう。

関連ガイド記事

複数のパスワードを管理するコツ今、会社のサーバーが攻撃されている

無線LANのパスワードが数秒で破られる

社内でのネット私用を止めさせる方法

PGP 重要メールを暗号化してますか?