◆ 最低限必要な無線LAN対策1: WEP暗号化

部外者が悪用しやすいアクセスポイントをより分けるために、NetStumblerの「Filters」項目が使えます。この中で特に重要なのが「Encryption Off」フィルタです。

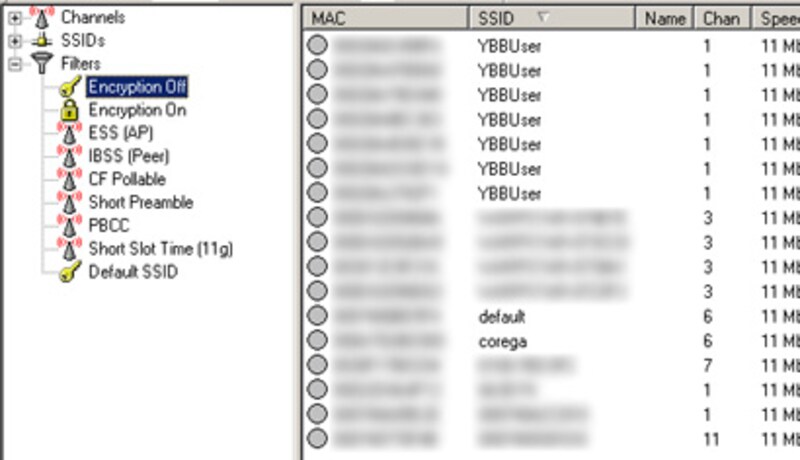

暗号化されていないアクセスポイントの一覧。明らかにデフォルトのままと思われるSSIDも

現在主流となっている無線LAN規格(802.11b/g/a)では「WEP」と呼ばれる暗号方式が利用できますが、WEP利用は無線LANを使う以上、最低限必ずやっておかなければならない対策です。これなしでは無線LAN経由の通信が暗号化されず、誰でも電波範囲内に入っていって電波を傍受し、通信内容を読み取ることができてしまいます。

通信内容を盗聴されてしまうと、それ以外のセキュリティ対策がすべて意味をなさないものになってしまいます。その理由は後述します。

NetStumbler上で「Encryption Off」をクリックすると、「暗号化されていない」アクセスポイントを一覧表示できてしまいます。悪意ある部外者はこの中から好きなものを選んで、思うままに利用することができるのです。

◆ 最低限必要な無線LAN対策2: SSIDの設定

NetStumblerには、「Default SSID」というフィルタもあります。

「SSID(またはESSID)」とはアクセスポイントごとに設定するグループ名のようなもので、あるアクセスポイントに「allabout」というSSIDを設定しておけば、パソコンの無線LANカードのほうでも「allabout」というSSIDを設定しないと、そのアクセスポイントには接続できないようになります。

SSIDがデフォルトのままになっているアクセスポイント。こうした機器ごとの「デフォルト値情報」はネットで出回っているので、すぐにばれる

ところが、NetStumblerの実行結果をこの「Default SSID」でフィルタすると、SSIDが出荷時の状態のまま変更されていないアクセスポイントを一覧できてしまいます。

今回取得したアクセスポイント情報の中では「linksys」というSSIDだけがデフォルト値として抽出されましたが、このフィルタを使わなくても、一目見て明らかにデフォルト値だとわかるものも多くありました。「default」「corega」「YBBUser」などがそれです。

SSIDがわかってしまえば、後述する「MACアドレスフィルタリング」などのフィルタリング方法を併用しない限り、暗号化されていようがいまいがアクセスポイントに接続できてしまいます。

暗号化がされていなければ簡単にSSIDがばれてしまうのはもちろんですが、NetStumblerは暗号化されたアクセスポイントであってもSSIDを検出してしまっていました。これが正しいものなのかどうかは未検証ですが…。

SSIDはセキュリティ対策というよりも接続すべきアクセスポイントの識別という側面が強く、単体のセキュリティ対策としてははなはだ心もとないものですが、少なくともデフォルトのSSIDを使うことは避け、なんらかの独自のSSIDを設定するようにしなければなりません。